如何使用Grouper2查找活动目录组策略中的漏洞

这期内容当中小编将会给大家带来有关如何使用Grouper2查找活动目录组策略中的漏洞,文章内容丰富且以专业的角度为大家分析和叙述,阅读完这篇文章希望大家可以有所收获。

Grouper2是一款针对AD组策略安全的渗透测试工具,该工具采用C#开发,在Grouper2的帮助下,渗透测试人员可以轻松在活动目录组策略中查找到安全相关的错误配置。

当然了,你也可以使用Grouper2来做其他的事情,但严格意义上来说,Grouper2并非专业的审计工具。如果你想要检查自己的组策略配置安全性是否符合某种标准,那你可能还需要使用微软的安全合规性套件(Security Compliance Toolkit)。

简而言之,Grouper2可以将组策略中所有你感兴趣的数据全部导出给你,然后尝试去利用其中可能存在的安全问题。

Grouper2与Grouper对比

Grouper的特性如下:

1、要求用户在一台已加入域中的计算机上安装GPMC或RSAT等组件。

2、用户需要通过Get-GPOReport PowerShell命令行工具生成XML报告。

3、需要向Grouper提供报告。

4、会生成大量数据,用户需要从中过滤并筛选出有价值的内容。

Grouper2不需要依赖于Get-GPOReport,但是它仍然需要解析各种不同的文件格式。Grouper2的特性如下:

1、更准确的文件权限检测,不需要磁盘磁盘读写。

2、不会忽略GPP密码。

3、提供HTML输出选项。

4、多线程支持

5、支持离线运行。

工具下载

广大用户可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/l0ss/Grouper2.git

工具使用

该工具的使用也非常简单,用户只需要在一台已加入域的设备上,以域用户身份运行Grouper2的可执行程序即可,程序运行完成后默认会输出JSON格式的报告。如果生成的JSON报告格式有问题,用户还可以使用-g选项来优化输出结果。

当然了,如果你需要更加“格式化”的报告,你还可以使用-f "$FILEPATH.html"来生成HTML格式的报告。

如果生成报告中的数据量过大,你还可以设置一个“兴趣等级”,通过使用-i $INT选项即可设置等级,比如说-i 10。

如果你不想对旧策略进行分析,你还可以直接使用-c选项来跳过这些策略。

如果你想提升工具的运行速度,你还可以通过-t $INT选项来设置工具的运行线程数量,该参数默认值为10。

如果你还需要了解该工具的其他运行选项,可以使用-h参数。

工具使用样例

首先,我们一起看看下面这张工具运行截图:

在上图中,我们可以看到其中有一个名为“Assigned Application”的策略,这个策略已经应用到了域中的计算机,但是MSI文件却丢失了,而且安装目录的权限是当前用户可写入的。

如果你创建了一个恶意的MSI,比如说通过msfvenom创建,那么你就可以修改它让它匹配图片底部的UID,那么它就可以直接在目标设备上执行了。

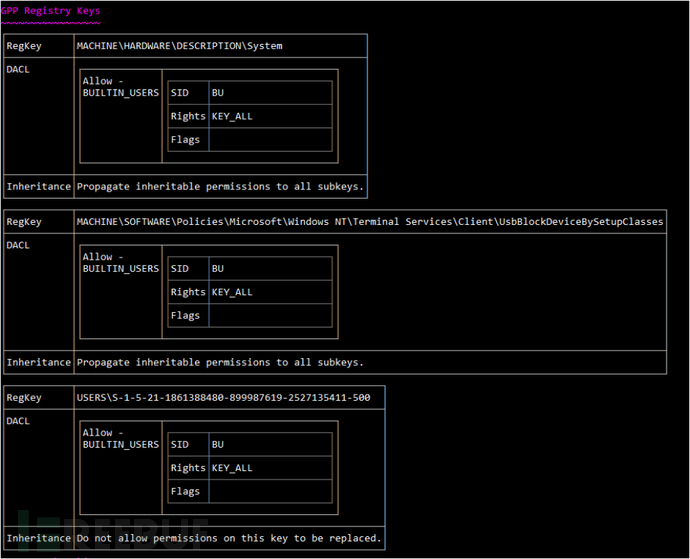

在上图中我们可以看到,很明显某个用户对注册表中的ACLS做了一些什么...

上述就是小编为大家分享的如何使用Grouper2查找活动目录组策略中的漏洞了,如果刚好有类似的疑惑,不妨参照上述分析进行理解。如果想知道更多相关知识,欢迎关注蜗牛博客行业资讯频道。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:niceseo99@gmail.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

评论